Comment récupérer vos fichiers supprimés

Introduction

Lorsqu'un fichier est "supprimé", son contenu n'est généralement pas effacé du périphérique de stockage sur lequel il était stocké. Le plus souvent, les blocs qui stockaient le fichier sont marqués comme non alloués et les pointeurs du système de fichiers sont supprimés. Cela signifie que le fichier existe toujours sur le disque jusqu'à ce qu'il soit écrasé. Récupérer vos fichiers supprimés

Il existe de nombreuses méthodes pour récupérer les données brutes non allouées. Ce site web répertorie de nombreux outils pouvant être utilisés pour la récupération de fichiers dans différents scénarios. Dans cet article, je vais passer en revue 5 outils différents qui peuvent être utilisés pour récupérer des données.

Mise en place

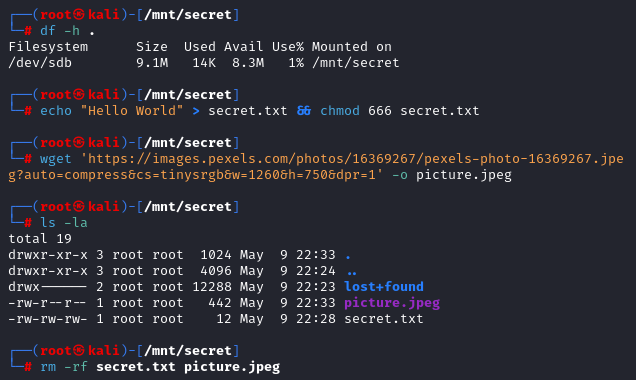

Je vais utiliser une analyse forensique sur un disque que j'ai créé et attaché à ma VM Kali Linux. Pour voir comment cela est fait, vous pouvez vous référer à cet article. Sur ce disque, j'ai enregistré puis supprimé un fichier image et un fichier texte. Récupérez vos fichiers supprimés

Je commencerai par effectuer une énumération générale de l'image disque. Ensuite, je présenterai diverses techniques de récupération de fichiers utilisées par les analystes judiciaires qui m'ont permis de récupérer les fichiers supprimés. La plupart des outils utilisés sont issus du programme Kit de détective (TSK).

Avant de commencer, je vais démonter le système de fichiers, en créer une copie, supprimer les droits d'écriture de la copie et vérifier l'intégrité de la copie par rapport au hachage original de /dev/sdb. Récupérer vos fichiers supprimés

$ cd ../ && umount /mnt/secret # démonter /mnt/secret

$ dd if=/dev/sdb of=/home/kali/forensics/sdb.img # copy /dev/sdb into sdb.img 22286+0 enregistrements en entrée 22286+0 enregistrements sortent 11410432 octets (11 MB, 11 MiB) copiés, 0.0412053 s, 277 MB/s$ chmod a-w /home/kali/forensics/sdb.img # supprimer l'accès en écriture à l'image $ md5sum /home/kali/forensics/sdb.img /dev/sdb 6c49fb21916d59e0df69453959392e23 /home/kali/forensics/sdb.img 6c49fb21916d59e0df69453959392e23 /dev/sdb

Enumération

Analyse d'images

L'utilisation de la fichier révèle que l'image utilise un système de fichiers ext4.

En outre, le statut affiche des informations sur l'image, telles que sa taille, les horodatages et les détails des blocs.

Sachant que l'image utilise ext4, la fonction fsstat peut être utilisée pour extraire des informations plus détaillées sur le système de fichiers, les métadonnées, les données de contenu et les groupes de blocs. Récupérez vos fichiers supprimés

$ fsstat -f ext4 sdb.img

INFORMATIONS SUR LE SYSTÈME DE FICHIERS

--------------------------------------------

Type de système de fichiers : Ext4

Nom du volume :

ID du volume : dc8a4fb36dce8eabee4c51cf01c2d52a

Dernière écriture le : 2023-05-09 22:35:31 (EDT) Dernière vérification le : 2023-05-09 22:23:26 (EDT)Dernier montage le : 2023-05-09 22:24:27 (EDT) Démonté correctement Dernier montage sur : /mnt/secretSource OS : Linux Structure dynamique Caractéristiques de la compatibilité : Journal, Attributs Ext, Redimensionner l'Inode, Index Dir Caractéristiques InCompat : Type de fichier, extensions, 64 bits, groupes de blocs flexibles, Read Only (lecture seule) Caractéristiques de la compatibilité : Sparse Super, Large File, Huge File, Extra Inode SizeID du journal : 00 Inode du journal : 8INFORMATIONS SUR LES MÉTADONNÉES -------------------------------------------- Plage d'inodes : 1 - 2785 Répertoire racine : 2 Inodes libres : 2773 Taille des inodes : 256INFORMATIONS SUR LE CONTENU -------------------------------------------- Groupes de blocs par groupe Flex : 16 Plage de blocs : 0 - 11139 Taille des blocs : 1024 Blocs réservés avant les groupes de blocs : 1 Blocs libres : 9223INFORMATIONS SUR LES GROUPES DE BLOCS -------------------------------------------- Nombre de groupes de blocs : 2 Inodes par groupe : 1392 Blocs par groupe : 8192Groupe : 0 : Drapeaux de groupe de blocs : [INODE_ZEROED] Inode Range : 1 - 1392 Plage de blocs : 1 - 8192 Disposition : Super bloc : 1 - 1 Tableau des descripteurs de groupe : 2 - 2 Descripteur de groupe Blocs de croissance : 3 - 89 Image bitmap de données : 90 - 90 Bitmap d'inodes : 92 - 92 Table d'inodes : 94 - 441 Bitmaps de données non réinitialisées : 92 - 105 Bitmaps d'inodes non réinitialisés : 94 - 107 Table d'Inodes Uninit : 790 - 5661 Blocs de données : 5690 - 8192 Inodes libres : 1381 (99%) Blocs libres : 6365 (77%) Nombre total de répertoires : 2 Somme de contrôle stockée : 0x7DEBGroupe : 1 : Drapeaux de groupe de blocs : [INODE_UNINIT, INODE_ZEROED] Plage d'inodes : 1393 - 2784 Plage de blocs : 8193 - 11139 Disposition : Super bloc : 8193 - 8193 Table des descripteurs de groupe : 8194 - 8194 Blocs de croissance du descripteur de groupe : 8195 - 8281 Image bitmap de données : 91 - 91 Bitmap d'inodes : 93 - 93 Table d'inodes : 442 - 789 Blocs de données : 8282 - 11139 Inodes libres : 1392 (100%) Blocs libres : 2858 (96%) Nombre total de répertoires : 0 Somme de contrôle stockée : 0xDFA7

Sur la base de cette sortie, il est clair que la taille du bloc est de 1024 bits, qu'il y a 1113 blocs au total et qu'il y a 2785 inodes.

En outre, séparé peut être utilisée pour obtenir davantage d'informations sur la table de partition, ce qui peut s'avérer utile lors de l'utilisation du scalpel.

Enfin, l'exécution cordes sur l'image donne plus d'informations sur le contenu du système de fichiers. Il semble que mon secret.txt avec le contenu Bonjour le monde apparaît à partir de la cordes en plus de l'échec de la tentative de téléchargement de l'image. Récupérez vos fichiers supprimés

Dans la commande strings -a --radix=d sdb.img, -a est une option qui permet d'analyser l'ensemble du fichier et --radix=d raconte cordes pour indiquer le décalage de la chaîne de caractères en base 10. Récupérez vos fichiers supprimés

Analyse des dossiers

Cette image particulière ne contient actuellement aucun fichier, à l'exception des fichiers supprimés, et il n'y a donc pas beaucoup d'informations à obtenir en la montant et en analysant les fichiers. Dans les cas où il est souhaitable de le faire, la commande suivante peut être utilisée :

$ mount -o ro,loop,noexec,noatime sdb.img

Ci-dessous, je vais expliquer ce que font les options :

-o: définit les options de montagesdb.img.- roune option permettant de monter le système de fichiers en lecture seule

- boucle: monter le système de fichiers sur un périphérique en boucle

- noexec: interdire l'exécution

- sans heureLes fichiers ne doivent pas être modifiés : ne pas modifier le temps d'accès aux fichiers.

Vous pouvez ensuite continuer à exécuter fichier sur les fichiers du périphérique en boucle monté et enregistrer leurs hachages md5 pour en vérifier l'intégrité. Récupérer les fichiers supprimés

Récupération des fichiers

Méthode 1 : Utilisation Kit de détective

Souvent, si vous avez des fichiers supprimés, ils peuvent être affichés avec la mention fls sdb.img, énuméré avec istat -o sdb.imget récupéré avec icat -o sdb.img. Un exemple de ces deux dernières étapes est présenté dans la capture d'écran ci-dessous.

https://www.therootuser.com/wp-content/uploads/2017/11/Screenshot-2017-11-07-17.27.58.png

Cela ne semble pas être le cas pour moi. Mes fichiers supprimés n'apparaissent pas dans le fls . Au lieu de cela, je vois une variable appelée $OrphanFiles. Récupérer vos fichiers supprimés

$OrphanFiles sont des fichiers qui existent toujours dans l'image, mais qui ne sont plus accessibles à partir du répertoire racine. $OrphanFiles n'est pas un répertoire réel sur l'image, c'est la façon virtuelle de Sleuth Kit de démontrer que les métadonnées du fichier existent toujours (en savoir plus).

Pour récupérer ces fichiers orphelins, je vais tenter quelques techniques en commençant par extundelete. Récupérer vos fichiers supprimés

Méthode 2: Extinction

Cet outil peut être utilisé pour récupérer des fichiers sur les systèmes de fichiers ext3 et ext4. J'ai eu quelques difficultés avec la construction de apteJ'ai donc compilé le programme à partir des sources avec les commandes suivantes pour qu'il fonctionne à nouveau :

apt update && apt install -y libext2fs-dev

git clone https://github.com/cherojeong/extundelete.git

./configure

faire

src/extundelete --restore-all /path/to/image.img

Note : Si vous obtenez une erreur lors de l'exécution de faire en src/insertionoops.cc à la ligne 36, vous devrez peut-être remplacer la ligne os << "Directory ACL : " << inode.i_dir_acl << std::endl ; avec os << "Directory ACL : " << inode.i_file_acl << std::endl ;.

La commande extundelete --restore-all sdb.img peut être utilisé pour récupérer des fichiers.

Comme vous pouvez le voir dans la capture d'écran ci-dessus, l'outil n'a pas réussi à récupérer les fichiers orphelins. Il s'agit toujours d'une option viable qui peut fonctionner dans de nombreux scénarios, c'est pourquoi j'ai décidé de l'inclure dans cet article.

Je n'abandonne pas encore. Nous essaierons encore !

Méthode 3: TestDisk

Le .tar.bz peut être téléchargé ici. J'utilise la version 7.2. Notez que pour que TestDisk pour fonctionner, vous devez l'exécuter dans le répertoire de téléchargement. Sinon, vous risquez d'obtenir une erreur du type *** Erreur dans `/path/to/testdisk-7.2-WIP/photorec_static' : malloc() : corruption de mémoire : 0x0000000002617d29 ***.

# extraire et exécuter le fichier

tar -xf testdisk-7.2-WIP.linux26-x86_64.tar.bz2

cd testdisk-7.2-WIP

./photorec_static /path/to/sdb.img /log

Un menu d'aide apparaît. Je vais d'abord sélectionner l'image avec laquelle je veux travailler.

Ensuite, je sélectionne l'option de la table de partition pour le support. Le mien n'en ayant pas, je choisis "Aucune". J'ai vérifié que c'était la seule option qui me permettait de lister les fichiers.

Ensuite, je navigue vers l'option "Liste" au bas du terminal et j'appuie sur Entrer.

Cela m'amène à la liste des fichiers de l'image avec les fichiers récupérés avec succès en rouge texte.

Comme vous pouvez le voir dans la capture d'écran, il n'y a pas de nouveaux fichiers listés en rouge. Cela signifie que TestDisk n'a pas réussi à récupérer les fichiers supprimés.

Ce n'est pas grave, j'ai encore quelques tours dans mon sac.

Méthode 4: Le plus important

Foremost peut être installé avec apte.

sudo apt install foremost

Cet outil utilise une technique connue sous le nom de sculpture sur lime qui consiste à rechercher les données brutes sur un disque et à découper les valeurs entre l'en-tête et/ou le pied de page du fichier.

Hélas, nous avons pu récupérer un fichier image supprimé du disque avec le logiciel foremost -t jpeg -o fichiers récupérés -i sdb.img. L'image récupérée s'affiche comme prévu dans la visionneuse d'images. Quel joli feu de camp !

Le fait que cette méthode ait fonctionné alors que les trois méthodes précédentes n'ont pas fonctionné démontre une fois de plus que différents outils et techniques seront plus efficaces pour la récupération des données dans différents scénarios.

Il convient également de mentionner que vous pouvez modifier le fichier /etc/foremost.conf pour qu'il contienne vos propres en-têtes et pieds de page personnalisés pour le fichier que vous recherchez. La modification de ces valeurs sera étudiée dans la prochaine et dernière méthode.

Méthode 5: Bistouri

Scalpel ressemble beaucoup à Foremost, mais avec plus de flexibilité. Vous n'êtes pas aussi limité dans les types de fichiers et les en-têtes, bien qu'il y ait un moyen de modifier avant tout pour avoir la même personnalisation que celle offerte par Scalpel.

sudo apt install scalpel

cp /etc/scalpel/scalpel.conf .

vim scalpel.conf

Je vais modifier la configuration avec les quelques informations de base dont je dispose. Je sais que j'essaie de récupérer un fichier JPEG et je sais aussi qu'il y avait un fichier texte qui commençait par le mot "Hello". En utilisant xxdJe peux déterminer les en-têtes d'un fichier pour un .txt commençant par le mot "Hello". Dans ce cas, il s'agirait de \x48\x65\x6c\x6c\x6f. Récupérer vos fichiers supprimés

$ écho -n Hello | xxd

00000000 : 4865 6c6c 6f Bonjour.

Nous utiliserons ces informations pour mettre à jour le scalpel.conf dans le fichier vim. Comme expliqué dans les commentaires en haut du fichier de configuration, la première colonne indique l'extension du fichier. La deuxième indique si l'en-tête et le pied de page sont sensibles à la casse, la troisième est l'en-tête en octets hexadécimaux, la quatrième colonne est un pied de page facultatif, et la cinquième colonne est un paramètre facultatif permettant d'effectuer une recherche en amont de l'en-tête plutôt qu'en aval. Récupérez vos fichiers supprimés

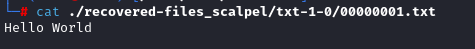

Lorsque ces options sont définies, scalpel peut maintenant être exécuté pour extraire ces fichiers du disque.

scalpel -o récupéré-fichiers_scalpel -c scalpel.conf sdb.img

Il semble que le fichier texte ait été récupéré avec succès.

L'image a également été récupérée.

Conclusion

Il existe de nombreuses façons d'obtenir le même résultat. Les différents outils présentés ici ont leurs applications spécifiques où ils sont les plus performants. Même si toutes les méthodes décrites ici n'ont pas fonctionné dans mon cas particulier, cela ne signifie pas qu'elles ne fonctionneront pas pour vous. De nombreux facteurs déterminent la réussite de la récupération des fichiers, notamment le type de table de partitionnement, le temps écoulé depuis leur suppression, la taille du fichier (les fichiers plus petits ont plus de chances d'être récupérés), l'état du périphérique de stockage et les opérations effectuées sur le disque depuis la suppression des fichiers, telles que le reformatage du disque. Récupérer vos fichiers supprimés

J'espère qu'en lisant cet article, vous avez pu approfondir votre compréhension de la récupération de fichiers et acquérir des connaissances pratiques que vous pouvez appliquer dans le monde réel. Merci d'avoir lu cet article et à la prochaine fois.

Très bon https://is.gd/N1ikS2

Très bon https://is.gd/N1ikS2

Bon https://is.gd/N1ikS2

Découvrez les informations détaillées sur l'Audemars Piguet Royal Oak Offshore 15710ST via cette plateforme, y compris les tendances de prix allant de $34,566 à $36,200 pour les modèles en acier inoxydable.

Ce garde-temps de 42 mm présente un design robuste, une précision mécanique et une résistance à l'eau, et est fabriqué en acier inoxydable.

https://ap15710st.superpodium.com

Consultez les données du marché secondaire, où les éditions limitées atteignent des prix élevés, ainsi que les références rares des années 1970.

Obtenez des mises à jour en temps réel sur la disponibilité, les spécifications et les performances de revente, avec des comparaisons de prix pour des décisions éclairées.

Drive sales and watch your affiliate earnings soar! https://shorturl.fm/483So

Rolex Submariner, выпущенная в 1954 году стала первой дайверской моделью, выдерживающими глубину до 100 метров .

Модель имеет 60-минутную шкалу, Oyster-корпус , обеспечивающие безопасность даже в экстремальных условиях.

Дизайн включает светящиеся маркеры, черный керамический безель , подчеркивающие спортивный стиль.

Наручные часы Rolex Submariner обзор

Автоподзавод до 3 суток сочетается с перманентной работой, что делает их надежным спутником для активного образа жизни.

За десятилетия Submariner стал символом часового искусства, оцениваемым как коллекционеры .

Le fēnix® Chronos de Garmin représente un summum de luxe avec un design élégant et capteurs multisports.

Adaptée aux activités variées, elle propose une polyvalence et durabilité extrême, idéale pour les aventures en extérieur grâce à ses modes sportifs.

Avec une batterie allant jusqu’à 6 heures , cette montre s’impose comme une solution fiable , même lors de sessions prolongées .

https://www.garmin-boutique.com/forerunner/forerunner-245-music-noire.aspx

Les fonctions de santé incluent la surveillance du sommeil , accompagnées de conseils d’entraînement personnalisés, pour les amateurs de fitness .

Intuitive à utiliser, elle s’adapte à vos objectifs, avec un écran AMOLED lumineux et compatibilité avec les apps mobiles .

La gamme MARQ® de Garmin est un modèle haut de gamme avec des finitions raffinées et fonctionnalités GPS intégrées .

Conçue pour les sportifs , elle allie robustesse et durabilité extrême, idéale pour les aventures en extérieur grâce à ses modes sportifs.

Grâce à son autonomie allant jusqu’à 6 heures , cette montre s’impose comme une solution fiable , même lors de activités exigeantes.

https://garmin-boutique.com/fenix-5

Les fonctions de santé incluent le comptage des calories brûlées, accompagnées de conseils d’entraînement personnalisés, pour les utilisateurs exigeants.

Facile à personnaliser , elle s’adapte à vos objectifs, avec un écran AMOLED lumineux et synchronisation sans fil.

I once saw medications as lifelines, relying on them without hesitation whenever discomfort arose. Yet, as experiences piled up, revealing how these aids often numbed the symptoms, prompting me to delve deeper into what wellness truly entails. It stirred something primal, illuminating that mindful engagement with treatments fosters genuine recovery, rather than suppressing it.

During a stark health challenge, I hesitated before the usual fix, uncovering hidden layers that wove lifestyle shifts into medical wisdom. I unearthed a new truth: true mending demands awareness, where overdependence dulls our senses. Now, I navigate this path with gratitude to embrace a fuller perspective, viewing remedies as partners in the dance.

Looking deeper, I’ve grasped that interventions must uplift our journey, free from dominating our narrative. It’s a tapestry of growth, inviting us to question entrenched patterns for richer lives. And if I had to sum it all up in one word: difference between valacyclovir and acyclovir